Mikrotik sebagai Fondasi Keamanan Jaringan: Membangun Pertahanan Berlapis dari Nol hingga Lanjut

Mikrotik, dengan sistem operasi RouterOS dan perangkat keras RouterBOARD-nya, seringkali dikenal karena fleksibilitas dan harganya yang terjangkau. Namun, kemampuannya sebagai fondasi keamanan jaringan yang kokoh seringkali kurang dieksplorasi secara mendalam. Artikel ini akan membahas bagaimana Mikrotik, lebih dari sekadar firewall dasar, dapat menjadi inti dari strategi keamanan berlapis yang komprehensif.

Memahami Pendekatan Keamanan Berlapis

Keamanan jaringan yang efektif tidak hanya bergantung pada satu alat atau fitur. Pendekatan berlapis (atau defense in depth) berarti menerapkan beberapa lapisan kontrol keamanan untuk melindungi aset dari berbagai ancaman. Jika satu lapisan gagal, lapisan lain akan tetap memberikan perlindungan. Mikrotik, dengan berbagai fiturnya, dapat berperan di berbagai lapisan ini.

Mikrotik di Berbagai Lapisan Keamanan

- Lapisan 1: Pengamanan RouterOS

- Bukan hanya firewall, tapi fondasi yang kokoh: Mikrotik Anda adalah pintu gerbang jaringan Anda. Mengamankan RouterOS itu sendiri adalah langkah pertama.

- Praktik terbaik:

- Kata sandi yang kuat: Ganti password default!

- Nonaktifkan layanan yang tidak perlu: Matikan layanan seperti telnet atau FTP jika tidak digunakan.

- Update RouterOS secara teratur: Perbarui ke versi terbaru untuk menambal celah keamanan.

- Manajemen user yang ketat: Buat user dengan hak akses terbatas sesuai kebutuhan.

- Akses jarak jauh yang aman: Gunakan SSH, bukan telnet. Pertimbangkan VPN untuk akses dari luar jaringan.

- Lapisan 2: Firewall Proaktif

- Firewall Mikrotik sangat fleksibel. Manfaatkan lebih dari sekadar aturan dasar.

- Teknik lanjutan:

- Blacklisting dinamis: Blokir alamat IP yang mencurigakan secara otomatis.

- Rate limiting: Batasi kecepatan koneksi untuk mencegah serangan DDoS sederhana.

- Port knocking: Buka port hanya setelah urutan koneksi tertentu.

- Filter koneksi yang tidak valid: Blokir paket yang tidak sesuai dengan standar TCP/IP.

- Lapisan 3: Segmentasi Jaringan dengan VLAN

- Pisahkan jaringan menjadi beberapa segmen (Virtual LAN) untuk membatasi dampak jika satu segmen terkompromi.

- Contoh: VLAN untuk perangkat IoT, VLAN untuk tamu, VLAN untuk server internal.

- Mikrotik sangat mumpuni untuk VLAN tagging dan routing antar VLAN.

- Lapisan 4: VPN untuk Koneksi Aman

- Jika Anda perlu mengakses jaringan dari luar, VPN (Virtual Private Network) adalah must-have.

- Mikrotik mendukung berbagai protokol VPN (PPTP, L2TP/IPsec, OpenVPN, WireGuard). Pilih yang paling aman dan sesuai dengan kebutuhan Anda.

- Lapisan 5: Bekerja Sama dengan Sistem Keamanan Lain

- Mikrotik bisa menjadi bagian dari ekosistem keamanan yang lebih besar.

- Integrasi:

- Syslog: Kirim log Mikrotik ke server logging terpusat untuk analisis.

- SIEM (Security Information and Event Management): Integrasikan dengan SIEM untuk monitoring dan respons insiden yang lebih canggih.

- IDS/IPS (Intrusion Detection/Prevention System): Meskipun Mikrotik bukan IDS/IPS penuh, ia bisa bekerja sama dengan sistem eksternal.

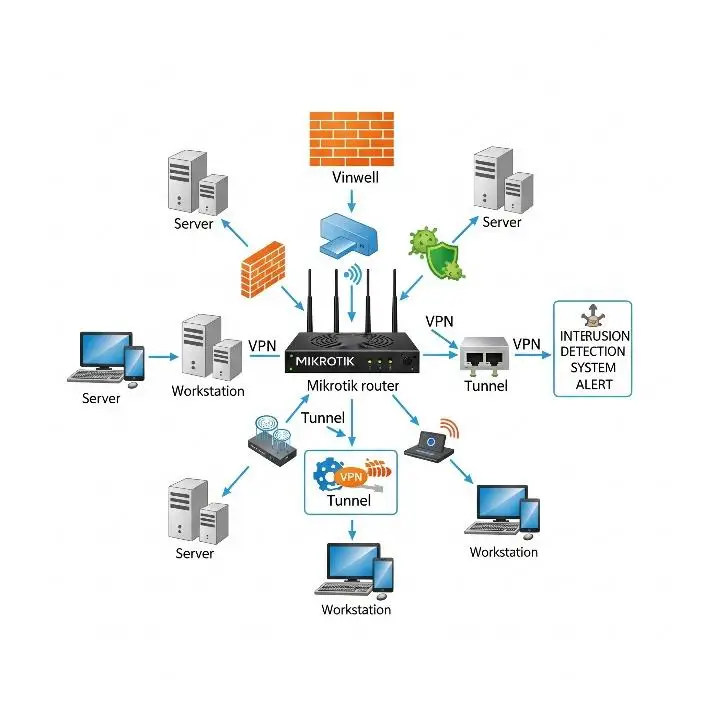

Visualisasi:

Berikut adalah ilustrasi yang menggambarkan bagaimana Mikrotik dapat menjadi pusat dari strategi keamanan berlapis:

Kesimpulan

Mikrotik, jika dikonfigurasi dengan benar, bukan hanya router yang andal, tetapi juga fondasi yang kuat untuk membangun jaringan yang aman. Dengan memanfaatkan berbagai fiturnya dan mengintegrasikannya dengan sistem keamanan lain, Anda dapat menciptakan pertahanan berlapis yang efektif terhadap berbagai ancaman. Keamanan jaringan adalah proses berkelanjutan, jadi teruslah belajar dan menyesuaikan konfigurasi Mikrotik Anda dengan perkembangan terbaru.

Apakah Anda ingin saya membahas lebih detail salah satu aspek keamanan Mikrotik ini?